حملات DNS Flood: چگونه یک حمله DDoS سرور DNS را غیرفعال میکند؟

در DNS flood، مهاجم میتواند تمام اطلاعات بسته (packet)، از جمله IP منبع را جعل کند و این گونه به نظر برسد که حمله از چندین منبع انجام میشود. دادههای تصادفی بستهها نیز به متخلفان کمک میکنند تا از مکانیسمهای حفاظتی رایج DDoS عبور کنند و فیلتر IP کاملاً بیفایده باشد.

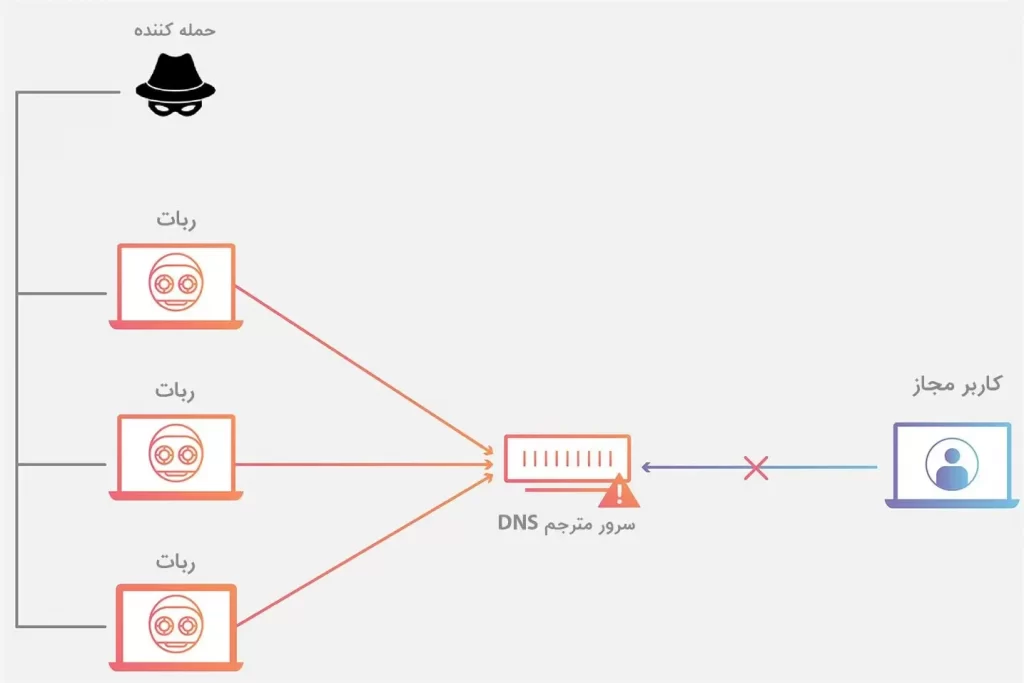

به گزارش پایگاه اطلاع رسانی دیارمیرزا، DNS flood یک حمله DDoS میباشد که هدف آن غلبه بر سرور DNS موردنظر است. سرورهای سیستم نام دامنه (DNS) به نوعی مانند «دفترچه تلفن» اینترنت هستند. آنها مسیری که دستگاههای اینترنتی از طریق آن قادر به جستجوی سرورهای خاص برای دسترسی به محتوای اینترنت هستند را تعریف میکنند. DNS flood نوعی حمله Distributed Denial of Service یا DDoS است که در آن یک مهاجم سرورهای DNS دامنه خاصی را برای اختلال در ترجمه DNS، تحت فشار قرار میدهد.

در واقع، مهاجم یک یا چند سرور DNS مربوط به یک zone مشخص را هدف قرار میدهد و تلاش میکند تا رکوردهای منبع را مختل نماید. اگر کاربر نتواند دفترچه تلفن یا همان سرور DNS را بیابد، نمیتواند آدرس را جستجو کند تا به یک منبع خاص متصل شود. با ایجاد اختلال در ترجمه DNS، حمله DNS flood میتواند یک وب سایت، API یا اپلیکیشن تحت وب را به خطر بیندازد. تشخیص حملات DNS Flood از ترافیک سنگین معمولی دشوارتر است زیرا اغلب ترافیک بسیار زیادی از مکانهای متعدد و منحصر به فرد ایجاد میشوند که به دنبال رکوردهای واقعی دامنه هستند و ترافیک مجاز را تقلید میکنند.

حمله DNS flood چگونه کار میکند؟

وظیفه سرور DNS ترجمه نامهای دامنه به آدرسهای IP است. بنابراین حمله موفقیتآمیز به زیرساختهای DNS، اینترنت را برای اکثر افراد غیرقابل استفاده میکند. حملات DNS Flood نوع نسبتا جدیدی از حملات مبتنی بر DNS را تشکیل میدهند که با افزایش بات نتهای اینترنت اشیا (IoT) با پهنای باند بالا، گسترش یافته اند. حملات DNS Flood از پهنای باند بالای دوربینهای تحت IP، باکسهای DVR (ضبط ویدئو) و سایر دستگاههای اینترنت اشیا استفاده میکنند تا مستقیماً سرورهای DNS اصلی را تحت تأثیر قرار دهند. حجم درخواستهای دستگاههای IoT بر خدمات ارائهدهنده DNS غلبه میکند و از دسترسی کاربران مجاز به سرورهای DNS، جلوگیری مینماید.

حملات DNS Flood و DNS Amplification متفاوت هستند. برخلاف DNS flood ها، حملات DNS Amplification، ترافیک سرورهای DNS ناامن را شناسایی و تقویت میکنند تا منشا حمله را پنهان کرده و اثربخشی آن را افزایش دهند. حملات DNS Amplification از دستگاههایی با پهنای باند کمتر برای ارسال درخواستهای متعدد به سرورهای DNS ناامن استفاده میکنند.

در حمله DNS Amplification، دستگاهها تعداد زیادی درخواست کوچک را برای رکوردهای DNS بسیار بزرگ ارسال خواهند کرد اما هنگام ارائه درخواست، مهاجم آدرس قربانی مورد نظر را به عنوان آدرس بازگشت، جعل میکند. Amplification به مهاجم اجازه میدهد تا اهداف بزرگتر را تنها با منابع حمله کوچک و محدود، از بین ببرد.

در DNS flood، مهاجم میتواند تمام اطلاعات بسته (packet)، از جمله IP منبع را جعل کند و این گونه به نظر برسد که حمله از چندین منبع انجام میشود. دادههای تصادفی بستهها نیز به متخلفان کمک میکنند تا از مکانیسمهای حفاظتی رایج DDoS عبور کنند و فیلتر IP کاملاً بیفایده باشد.

یکی دیگر از انواع رایج حملات DNS Flood، حمله DNS NXDOMAIN flood است که در آن مهاجم، سرور DNS را توسط درخواستهایی که برای رکوردهای ناموجود یا نامعتبر ارسال میشوند، احاطه میکند. سرور DNS تمام منابع خود را جهت جستجوی این رکوردها صرف خواهد کرد و کش آن با درخواستهای نامعتبر پر میشود. در نهایت هیچ منابعی برای ارائه درخواستهای مجاز باقی نمیماند.

چگونه میتوان حملات DNS Flood را کاهش داد؟

حملات DNS Flood نسبت به روشهای حمله مبتنی بر Amplification سنتی، تغییر کرده است و از طریق بات نتهایی با پهنای باند بالا که به راحتی در دسترس هستند، مهاجمان میتوانند سازمانهای بزرگ را هدف قرار دهند. تا زمانی که دستگاههای IoT در معرض خطر، بروزرسانی یا جایگزین نشوند، تنها راه مقاومت در برابر این نوع حملات استفاده از یک سیستم DNS بسیار بزرگ و توزیع شده است که میتواند بر ترافیک به صورت همزمان نظارت کرده و حملات را شناسایی و مسدود کند.

دیدگاه